UCS Integration

Im Folgenden wird beschrieben, wie sie UCS (Univention Corporate Server) ab Version 5.2 als Identity Provider für eine externe OpenTalk-Installation einsetzen. Die dafür notwendigen Anpassungen im UCS-Keycloak haben keine Auswirkungen auf den UCS-Betrieb, es werden lediglich Einstellungen für OpenTalk ergänzt.

Dennoch sollte in jedem Fall die UCS-Keycloak-Konfiguration zunächst exportiert und gesichert werden, siehe dazu Keycloak-Dokumentation: https://www.keycloak.org/server/importExport

Übersicht der ergänzenden Einstellungen

Folgende Einstellungen je Kategorie, müssen für OpenTalk ergänzt werden, dabei wird von einer Standard UCS-Keycloak-Installation ausgegangen:

Clients

- OtFrontend

- OtBackend

- Recorder

- Obelisk

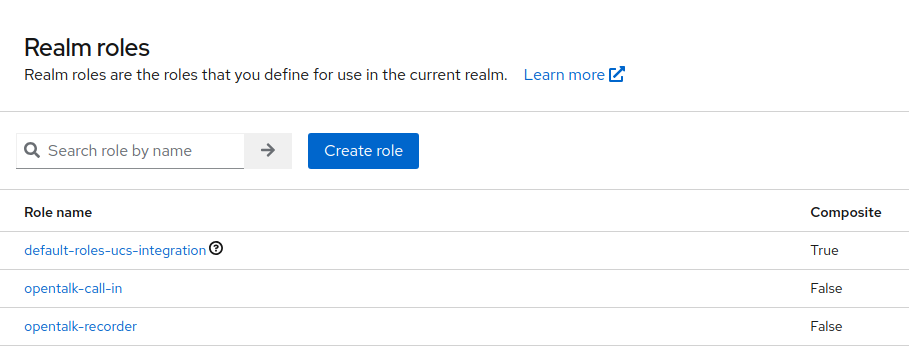

Realm roles

- opentalk-call-in

- opentalk-recorder

Users

- service-account-otbackend

- service-account-recorder

- service-account-obelisk

Vorbereitung

Laden sie die Client- und User-Profile herunter, gehen sie dazu auf: https://gitlab.opencode.de/opentalk/ot-setup/-/blob/main/lite/data/kc_data/import/

Variablen anpassen: In den JSON-Dateien sind Variablen vorhanden und müssen vor dem Import angepasst werden:

- ${KC_DOMAIN} entspricht der externen OpenTalk-Domain, z. B. ucs-integration.opentalk.eu

- ${KC_CLIENT_SECRET} entspricht dem mit der externen OpenTalk-Installation geteiltem Secret, welches mit dem OpenTalk-Provider abgestimmt werden muss, z. B. ooleic2aewai5chiC9jae6iu

- ${KC_REALM_NAME} muss dem UCS-Realm in der Keycloak-Installation entsprechen, z. B. UCS-Integration

Erstellung der Clients

Folgende Profile werden benötigt (alles von https://gitlab.opencode.de/opentalk/ot-setup/-/blob/main/lite/data/kc_data/import/):

- Datum-OtFrontend.json

- Datum-OtBackend.json

- Datum-OtRecorder.json

- Datum-OtObelisk.json

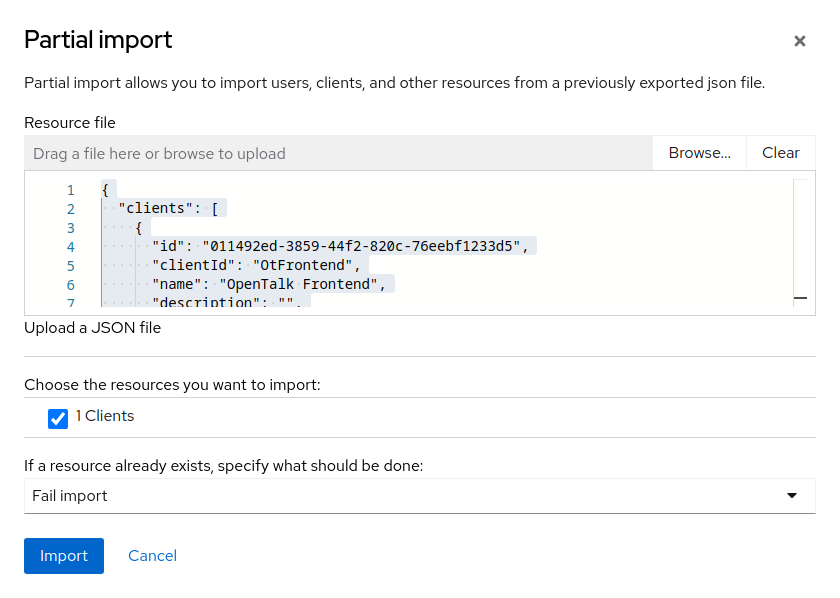

Navigieren sie innerhalb ihrer UCS-Keycloak Installation wie folgt: Realm settings > Action > Partial import

Achtung: In Keycloak zunächst den richtigen Realm auswählen, bearbeiten sie in diesem Kontext nicht den master Realm. Wählen sie zuerst den UCS-Realm aus.

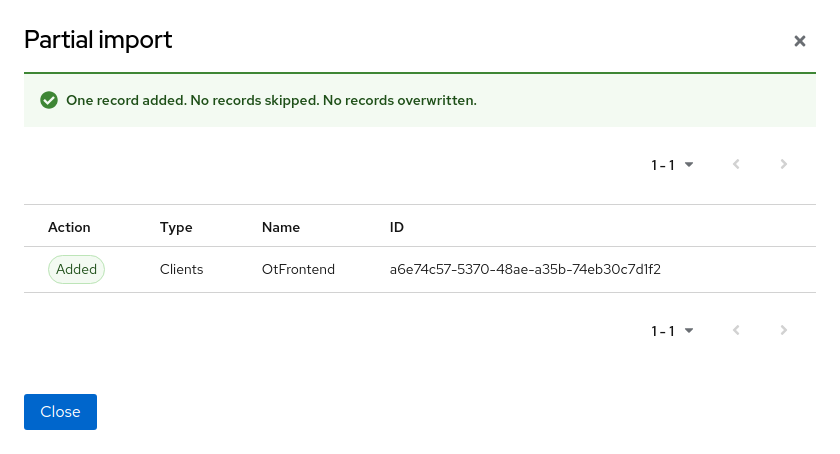

Importieren sie nun nacheinander die Clients. Klicken sie dazu auf “Browse” und wählen die zuvor heruntergeladen und angepassten Profile zum Import aus. Ein erfolgreicher Import für OtFrontend, stellt sich wie folgt dar:

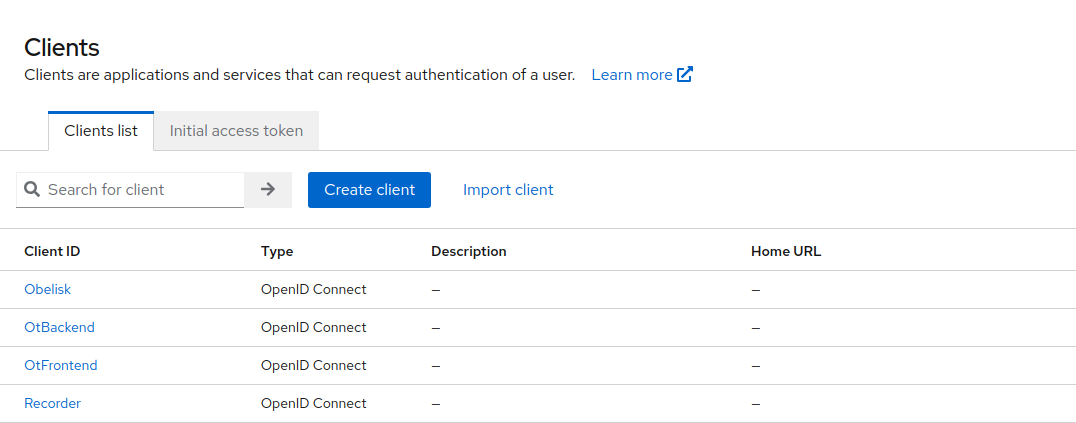

Wurden die vier Profile erfolgreich importiert, sollte folgendes unter Clients in Keycloak zu sehen sein:

Erstellung der Users

Folgendes Profil wird benötigt:

- https://gitlab.opencode.de/opentalk/ot-setup/-/blob/main/lite/data/kc_data/import/ Datei:Datum-OtUsers.json

Navigieren sie innerhalb ihrer UCS-Keycloak Installation wie folgt: Realm settings > Action > Partial import

Achtung: In Keycloak zunächst den richtigen Realm auswählen, bearbeiten sie in diesem Kontext nicht den master Realm. Wählen sie zuerst den UCS-Realm aus.

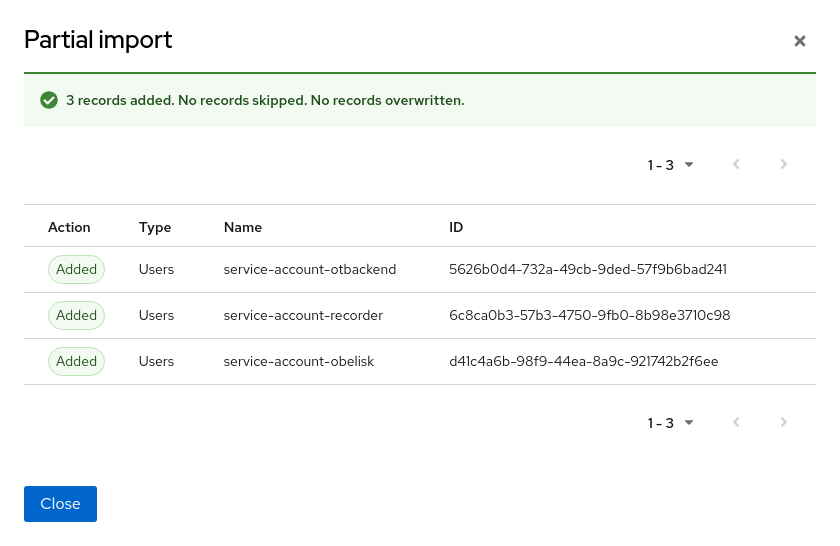

Importieren sie nun die Service-User. Klicken sie dazu auf “Browse” und wählen die zuvor heruntergelanden und angepasste Profil zum Import aus. Ein erfolgreicher Import für OtUsers, stellt sich wie folgt dar:

Kontrolle der Realm roles

Navigieren sie innerhalb ihrer UCS-Keycloak Installation wie folgt: Realm roles

Achtung: In Keycloak zunächst den richtigen Realm auswählen, bearbeiten sie in diesem Kontext nicht den master Realm. Wählen sie zuerst den UCS-Realm aus.

Folgende Einträge sollten im UCS-Keycloak mindestens vorhanden sein:

Relevante Variablen für den OpenTalk-Service-Provider

Folgende Variablen müssen mit dem OpenTalk-Service-Provider abgestimmt werden und im sync gehalten werden:

- UCS-Keycloak-Base-URL, z. B. https://ucs.integration.de/

- UCS-Keycloak-URL zur Authentifizeirung, z. b. https://ucs.integration.de/auth

- UCS-Keycloak OIDC-Issuer, z. B. https://ucs.integration.de/auth/realms/ucs-integration/

- UCS-Keycloak Client-Secret, z. B. ooleic2aewai5chiC9jae6iu

- UCS-Keycloak Obelisk-Secret, z. B. TY8vgc|j.J>rAqGFr*PQ4RT<$2@PrN